Bezpieczeństwo w Data Center

2021-08-12

Model Zero Trust Security to kierunek, w którym zmierzają zespoły security czuwające nad bezpieczeństwem przedsiębiorstw. Uzyskanie wszechobecnej widoczności, monitorowanie i kontrola nad ruchem, wykrywanie wszelkich zainfekowanych urządzeń w Data Center i egzekwowanie polityk w celu ich odizolowania oraz zapobiegania rozprzestrzenianiu się ataku to elementy, które wchodzą w skład tego modelu. Jednym z ważniejszych elementów ochrony nowoczesnego Centrum Danych jest segmentacja sieci, która pozwala na podział sieci na różne strefy bezpieczeństwa oraz wdrożenie reguł bezpieczeństwa pomiędzy nimi i w ich obrębie.

Od strony sieciowej narzędzia jakie mamy do dyspozycji w celu posegmentowania sieci to:

- VRF - wirtualne instancje routingu i forwardingu,

- VLAN-y – wirtualne sieci lokalne,

- zastrzeżone mechanizmy producentów.

Jednakże wdrożenie tych narzędzi w sieciach znacznie zwiększa jej złożoność oraz komplikuje wykonywanie codziennych zadań i utrzymanie systemu.

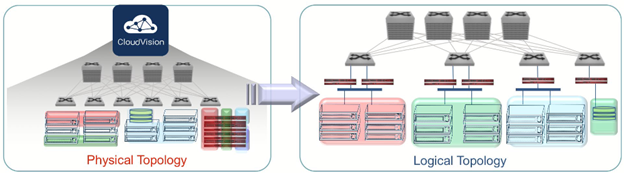

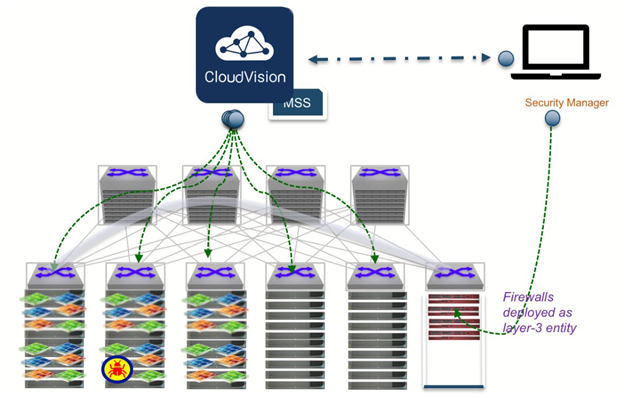

Od pewnego już czasu Arista Networks wraz z Producentami zajmującymi się bezpieczeństwem na przykład z Palo Alto Networks oferują zautomatyzowaną możliwość segmentacji. Usługa ta nazwana jest przez Arista Macro-Segmentation Service (MSS) i pozwala na automatyczne wdrażanie różnych platform, takich jak next-generation Firewall. MSS-FW jest to usługa CloudVision, która umożliwia administratorowi logiczne wstawienie zapory w ścieżkę w celu inspekcji ruchu sieciowego.

Usługa CloudVision łączy się z firewallami lub ich zarządzaniem poprzez API, uczy się polityk bezpieczeństwa, identyfikuje ruch, który firewall musi skontrolować i podejmuje działania. Po identyfikacji, MSS-FW może kierować odpowiedni ruch do firewalla, umieszczając go w ścieżce przepływu pakietów.

Przedsiębiorstwa stoją przed koniecznością wdrożenia sprawnej architektury bezpieczeństwa aby ochraniać krytyczne zasoby przed stale ewoluującymi, wyrafinowanymi zagrożeniami. Kiedy takie zagrożenia w postaci exploitów, ransomware, skompromitowanych systemów itp. zostają wykryte, administratorzy bezpieczeństwa stają przed wyzwaniem szybkiej reakcji w celu ochrony krytycznych zasobów i infrastruktury. Poprawki luk w zabezpieczeniach lub aktualizacje łagodzące działanie złośliwego oprogramowania mogą być niedostępne, aby zniwelować zagrożenie w odpowiednim czasie.

Administrator może wykorzystać możliwości Arista MSS, aby oddzielić zainfekowane hosty od reszty sieci, zablokować określone wzorce komunikacji bezpośrednio związane ze złośliwym oprogramowaniem lub przekierować ruch z tych hostów do firewalla poprzez prostą zmianę polityki na firewallu, aby poddać zagrożonego hosta kwarantannie. Fizyczna lokalizacja zainfekowanego hosta w obrębie sieci kampusu lub centrum danych nie musi być znana. CloudVision posiada te informacje w swojej bazie danych i może wdrożyć zasady kwarantanny tam, gdzie są one potrzebne.

Do zalet rozwiązania można zaliczyć:

- Usługa działa dynamicznie i w czasie rzeczywistym bez potrzeby angażowania administratorów bezpieczeństwa przez operatora sieci.

- Nie ma potrzeby, aby sieć projektować specjalnie dla konkretnego ruchu. Jest ona na tyle elastyczna, że zapewnia skuteczne wdrożenie zabezpieczeń dla prywatnej lub hybrydowej chmury przedsiębiorstwa.

- Polityki bezpieczeństwa tworzone są z centralnego punktu na firewallach nowej generacji i wdrażane w całej sieci

W praktyce jest to bardzo wygodne rozwiązanie ze względu na elastyczność doboru lokalizacji urządzenia zabezpieczającego. W zasadzie nie ma znaczenia, do którego przełącznika zostanie podpięty firewall.

Poza tym swoje zastosowanie MSS-FW może znaleźć w przypadku konieczności inspekcji ruchu „East-West” na żądanie. Polityki bezpieczeństwa mogą być definiowane w ramach Palo Alto Panorama. Za pomocą API CloudVision uzyskuje istotne informacje, a następnie programuje przełączniki Arista w celu kierowania przechwyconego ruchu „East-West” do firewalli w celu dokładnej inspekcji ruchu i zawartości jak również egzekwowania polityk.

Ciekawym przypadkiem użycia jest także budowanie reguł w ramach Palo Alto Panorama mogących odciążyć firewalla od wstępnie zdefiniowanego ruchu. Funkcja ta pozwala firewallom na zapewnienie wydajnej inspekcji pakietów i usług zapobiegania włamaniom dla nieznanego ruchu, zmniejszając ryzyko pojawienia się złośliwego oprogramowania lub zagrożeń.

Więcej na temat MSS-FW można znaleźć na stronie Arista Networks lub Palo Alto Networks.